- ¿Se puede piratear la base de datos??

- ¿Por qué las bases de datos son el objetivo de los piratas informáticos??

- ¿Cómo roban los piratas informáticos las bases de datos??

- ¿Cómo acceden los piratas informáticos a las bases de datos??

- Cómo se atacan las bases de datos?

- Cuáles son las amenazas a la base de datos?

- ¿Cómo explotan los hackers??

- ¿Cómo usan los piratas informáticos SQL??

- ¿Por qué los piratas informáticos utilizan la inyección SQL??

- ¿Cuáles son los 3 tipos de piratas informáticos??

- ¿Qué hacen los piratas informáticos con su identidad robada??

- ¿Qué información roban los ciberdelincuentes??

¿Se puede piratear la base de datos??

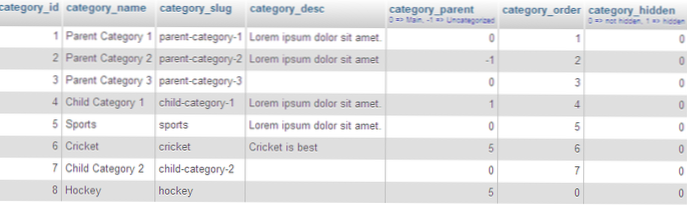

Cualquier usuario habitual de una base de datos puede piratear una base de datos si no se supervisa adecuadamente. No importa si los sistemas operativos y las redes están debidamente protegidos, las bases de datos aún podrían: estar mal configuradas, tener contraseñas débiles, ser vulnerables a vulnerabilidades desconocidas y conocidas, etc.

¿Por qué las bases de datos son el objetivo de los piratas informáticos??

Estas bases de datos son un objetivo tentador para los ciberdelincuentes que pueden piratearlas para robar dicha información y luego venderla fácilmente a otros delincuentes en la Dark Web. ... Es por eso que las bases de datos de los sitios web deben ser lo más seguras y protegidas posible.

¿Cómo roban los hackers las bases de datos??

Los piratas informáticos también pueden robar sus datos descifrando las contraseñas de sus cuentas en línea. ... Registradores de teclas: los atacantes utilizan malware que roba datos, como los registradores de teclas, para rastrear los datos de entrada del teclado y robar sus contraseñas. Phishing: los piratas informáticos utilizan la ingeniería social para que usted divulgue voluntariamente su nombre de usuario y contraseña.

¿Cómo acceden los piratas informáticos a las bases de datos??

En la mayoría de los casos, el nombre de usuario y la contraseña se mantienen iguales; de lo contrario, el pirata informático puede usar el método de conjeturas o de fuerza bruta para obtener acceso a la base de datos. ... Luego, estos paquetes se analizan para descifrar las combinaciones de nombre de usuario y contraseña y el objetivo real es obtener esta información para el administrador de la base de datos raíz.

Cómo se atacan las bases de datos?

Las vulnerabilidades de inyección SQL ocurren cuando el código de la aplicación contiene consultas dinámicas de bases de datos que incluyen directamente la entrada proporcionada por el usuario. Esta es una forma devastadora de ataque y los probadores de penetración de BSI encuentran regularmente aplicaciones vulnerables que permiten la omisión de autenticación completa y la extracción de toda la base de datos.

Cuáles son las amenazas a la base de datos?

Principales amenazas a la seguridad de las bases de datos y cómo mitigarlas

- Principales amenazas de la base de datos.

- * Privilegios excesivos. ...

- * Abuso legítimo de privilegios. ...

- * Ataques de inyección de base de datos. ...

- * Malware. ...

- * Exposición a los medios de almacenamiento. ...

- * Explotación de bases de datos vulnerables. ...

- * Datos sensibles no gestionados.

¿Cómo explotan los hackers??

En pocas palabras, los exploits son una forma de obtener acceso a un sistema a través de una falla de seguridad y aprovechar la falla para su beneficio, en otras palabras, para explotarla. Los exploits normalmente vienen a través de un software programado, un código o un script.

¿Cómo usan los piratas informáticos SQL??

Los ataques de inyección SQL son los caballos de batalla de los incidentes de piratería, que engañan a los sitios web para que divulguen números de tarjetas de crédito y otros datos confidenciales a los piratas informáticos. ... Los ataques aprovechan una vulnerabilidad o vulnerabilidades en aplicaciones web que se comunican con servidores backend donde se almacenan las bases de datos.

¿Por qué los piratas informáticos utilizan la inyección SQL??

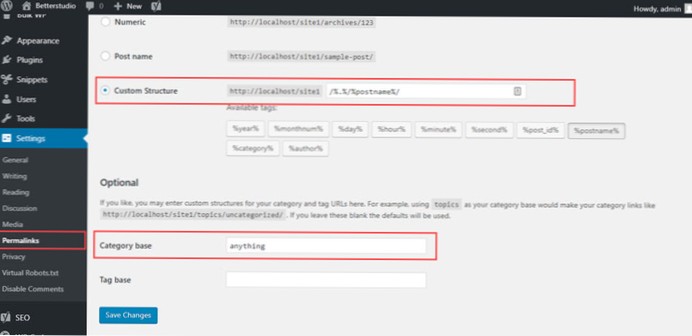

Con la inyección de SQL, un pirata informático intentará ingresar comandos SQL específicamente diseñados en un campo de formulario en lugar de la información esperada. La intención es obtener una respuesta de la base de datos que ayude al pirata informático a comprender la construcción de la base de datos, como los nombres de las tablas.

¿Cuáles son los 3 tipos de piratas informáticos??

¿Cuáles son los tres tipos de piratas informáticos??

- Sombrero negro. Los piratas informáticos de sombrero negro suelen ser responsables de la creación de malware, que se utiliza con frecuencia para infiltrarse en redes y sistemas informáticos. ...

- Sombrero blanco. ...

- Sombrero gris.

¿Qué hacen los piratas informáticos con su identidad robada??

1. Su información podría usarse para abrir tarjetas de crédito o solicitar préstamos. Si los piratas informáticos tienen su número de seguro social, nombre, fecha de nacimiento y dirección, pueden abrir tarjetas de crédito o solicitar préstamos a su nombre.

¿Qué información roban los ciberdelincuentes??

¿Qué información roban los ciberdelincuentes?? Los ciberdelincuentes roban todo tipo de cosas, como documentos médicos, información de tarjetas de crédito y tarjetas de seguridad social.

Usbforwindows

Usbforwindows